Guía para la Adopción del Cloud Adoption Framework (CAF) en Azure: Más Allá de la Zona de Aterrizaje

Resumen Ejecutivo: De la Infraestructura a la Operación Holistica

El despliegue exitoso de una zona de aterrizaje de Azure es un hito significativo que marca el final de una fase de proyecto de infraestructura y el inicio de un ciclo de operación, gestión y mejora continua. En este punto de inflexión, el rol del arquitecto y del administrador de Azure evoluciona de ser un constructor a ser un custodio y un habilitador de la innovación.

Este artículo está diseñado como una hoja de ruta detallada para navegar por esta transición, traduciendo los pilares estratégicos del Cloud Adoption Framework (CAF) —Estrategia, Gobernanza, Seguridad y Gestión— para incluir las fases de Planificación, Preparación y Adopción. El objetivo es proporcionar un enfoque holístico que entrelaza la visión de negocio con las herramientas técnicas de Azure, garantizando que la adopción de la nube sea no solo escalable y segura, sino también sostenible y alineada con los objetivos de la empresa a largo plazo. Se profundiza en la interconexión de estos pilares, revelando cómo la estrategia debe ser un proceso vivo, la gobernanza un habilitador de la agilidad y no un obstáculo, y la gestión una disciplina proactiva.

Este documento busca armar a los profesionales de TI con el conocimiento necesario para transformar su entorno de Azure de una simple colección de recursos a una plataforma dinámica que impulse el crecimiento y la competitividad. Se analiza cómo la excelencia operacional y la seguridad, lejos de ser disciplinas reactivas, deben ser consideradas como componentes intrínsecos de una estrategia de adopción exitosa desde el primer día. La integración de los pilares fundacionales con los operacionales crea un ciclo de vida de mejora continua que es el verdadero camino hacia el éxito a escala en la nube.

Introducción: El CAF como Ciclo de Vida de Adopción Continua

La Filosofía detrás del Framework

El Cloud Adoption Framework (CAF) de Microsoft no debe ser concebido como una mera lista de verificación para la migración de la nube. En su esencia, es un marco dinámico y una filosofía operativa que proporciona una hoja de ruta para la transformación digital, alineando los objetivos de negocio con las capacidades tecnológicas y operativas de la nube. Su propósito central es guiar a las organizaciones a través de la complejidad de la adopción, desde la justificación inicial hasta la gestión continua, reduciendo los riesgos, gestionando los costos y asegurando el cumplimiento de las normativas a lo largo del proceso.

La estructura del CAF se organiza en metodologías claras que apoyan cada etapa del camino de la adopción. Se distinguen dos categorías principales de pilares: los pilares fundacionales y los pilares operacionales. Las metodologías fundacionales son secuenciales y guían el establecimiento de una base sólida en Azure y el despliegue de las cargas de trabajo. Estos incluyen la Estrategia, la Planificación, la Preparación y la Adopción. Por otro lado, las metodologías operacionales son disciplinas continuas que se aplican a lo largo de todo el ciclo de vida para gestionar los riesgos, proteger los activos y optimizar el entorno a medida que la escala aumenta. Estos pilares son Gobernanza, Seguridad y Gestión.

La Alineación con el Well-Architected Framework (WAF)

El verdadero potencial de la adopción de la nube se desbloquea cuando el CAF se aplica en conjunto con el Azure Well-Architected Framework (WAF). Estos dos marcos no son mutuamente excluyentes; son, de hecho, complementarios y simbióticos. El CAF proporciona el “cómo” —la hoja de ruta para la adopción, la estructura organizacional y el entorno técnico— mientras que el WAF define el “qué” —los principios de diseño para construir cargas de trabajo de alta calidad en la nube. El WAF se centra en cinco pilares clave: Fiabilidad, Seguridad, Optimización de Costos, Excelencia Operacional y Eficiencia del Rendimiento.

La excelencia real y sostenible se logra cuando ambos marcos se aplican de manera integrada. El CAF, a través de sus metodologías de Planificación y Preparación, sienta las bases para que los equipos de aplicaciones puedan construir y operar cargas de trabajo que cumplan con los principios del WAF. Por ejemplo, la aplicación de políticas de gobernanza para garantizar la consistencia en el despliegue y la seguridad (Govern, Secure) establece los controles que permiten que las cargas de trabajo sean fiables y seguras (Reliability, Security del WAF). De esta manera, el CAF no es solo un marco para la migración, sino el facilitador de un entorno que permite la construcción de soluciones empresariales que son inherentemente seguras, rentables y eficientes, que es el objetivo último del WAF.

La siguiente tabla presenta una matriz que resume los pilares del CAF, destacando su propósito y las actividades clave, y subraya su relación fundamental con otros componentes del marco.

Matriz de Pilares del CAF (Foundational y Operational)

| Pilar | Propósito Principal | Actividades Clave | Relación con otros Pilares |

|---|---|---|---|

| Estrategia | Definir la justificación de negocio y los resultados esperados. | Alinear motivaciones de negocio con las capacidades de la nube; transición al modelo de ‘producto’. | Alimenta el pilar de Planificación, estableciendo la dirección y los objetivos de la adopción. |

| Planificación | Alinear los planes de adopción de la nube con los objetivos de negocio. | Racionalizar el portafolio de aplicaciones; preparar la organización (roles, equipos). | Traduce la Estrategia en un plan ejecutable; sus decisiones se implementan en la fase de Preparación. |

| Preparación | Preparar el entorno de Azure y la zona de aterrizaje. | Desplegar la arquitectura de la zona de aterrizaje; automatizar la infraestructura con aceleradores. | Transforma el plan estratégico en una base técnica sólida, lista para la fase de Adopción. |

| Adopción | Migrar, modernizar o construir cargas de trabajo en la nube. | Implementar las “6 Rs” de la migración; ejecutar el plan de migración. | Es la fase de ejecución que consume el entorno preparado y gobernado, habilitado por los pilares operacionales. |

| Gobernanza | Establecer y mantener la gobernanza para gestionar riesgos. | Aplicar políticas, roles y bluepints; asegurar el cumplimiento. | Es una disciplina continua que se codifica en las fases de Planificación y Preparación, y se aplica en Adopción. |

| Seguridad | Proteger el entorno de Azure y sus activos. | Implementar el principio de menor privilegio (PoLP); utilizar PIM, Defender for Cloud y Sentinel. | Una responsabilidad compartida que es un componente intrínseco de la Gobernanza y se aplica en todas las fases. |

| Gestión | Operar y optimizar el entorno en la nube. | Monitorear, planificar la protección (Backup, DR) y automatizar operaciones. | Una disciplina continua que asegura la excelencia operacional y la fiabilidad a largo plazo. |

Pilar I: Estrategia - De la Visión a la Acción

La Estrategia en el Cloud Adoption Framework no es un documento estático que se completa y se archiva una vez que la infraestructura está desplegada. Por el contrario, la estrategia se convierte en el motor para la innovación continua y la excelencia operacional que definen el éxito a largo plazo en la nube. El primer paso crucial después del despliegue de la zona de aterrizaje es reevaluar y formalizar la visión a largo plazo de la organización, asegurando que la adopción de la nube sirva a los objetivos de negocio en constante evolución.

Reafirmando la Misión y las Motivaciones

La revaluación debe comenzar con una recapitulación de las motivaciones iniciales para la adopción de la nube. Estas motivaciones, que a menudo incluyen la reducción de riesgos de negocio, la aceleración de la innovación y la mejora de la agilidad y eficiencia, deben vincularse directamente a las capacidades tangibles de la nube. Por ejemplo, la motivación para reducir el riesgo puede estar ligada a la implementación de ofertas de seguridad avanzadas, la redundancia multi-región o el cumplimiento de normativas de datos.

Una vez que las motivaciones están claras, deben traducirse en objetivos concretos y medibles. Un objetivo de misión, como “utilizar tecnologías en la nube para innovar, escalar y ofrecer servicios de alta calidad”, se vuelve accionable al establecer resultados clave (KRs) e indicadores clave de rendimiento (KPIs) que demuestren el progreso. Por ejemplo, un objetivo relacionado con la seguridad podría ser “utilizar ofertas de seguridad avanzadas para proteger activos”, y un objetivo de modernización podría ser “migrar a Azure para modernizar la infraestructura”. Es imperativo involucrar a las partes interesadas de toda la organización en este proceso para asegurar que los objetivos representen la misión de cada departamento y que la claridad de la comunicación se priorice en todo momento.

Preparando la Organización para la Adopción Sostenible

| Enfoque | Modelo de Entrega de Proyecto | Modelo de Entrega de Producto |

|---|---|---|

| Foco | Completar una tarea para una solución “terminada” en un solo momento. | Mejora continua y entrega de valor constante. |

| Resultados | Solución completada en un punto en el tiempo, con el propietario de la solución cambiando al finalizar. | Servicios en constante evolución con un enfoque en la entrega de valor a largo plazo. |

| Propiedad | Equipos temporales con un propietario de activo que cambia al finalizar el proyecto. | Equipos persistentes que tienen propiedad de principio a fin del servicio. |

| Estructuras del Equipo | Equipos temporales y aislados. | Equipos estables y multifuncionales. |

Pilar II: Planificación - La Preparación Estratégica para la Nube

El pilar de Planificación, que sigue a la Estrategia, es el puente crítico entre la visión de negocio y la ejecución técnica de la adopción de la nube. Su objetivo es alinear de manera exhaustiva los planes de adopción con los objetivos de negocio y preparar a la organización para la transformación, abordando tanto los aspectos técnicos como los culturales y organizativos.

Racionalización del Portafolio de Aplicaciones

La evaluación del estado actual de la empresa de TI es un paso fundamental en esta fase. El pilar de Planificación proporciona el marco para la evaluación del portafolio de aplicaciones, que es donde las organizaciones deben analizar sus cargas de trabajo existentes y determinar la estrategia de migración más adecuada para cada una, basándose en los impulsores de negocio. Esta fase incluye la preparación, la planificación, el descubrimiento, la selección, la evaluación y la documentación del portafolio.

La decisión de cómo migrar una carga de trabajo no es puramente técnica; es una consecuencia directa de la estrategia de negocio y la evaluación del portafolio. La elección entre las 6 Rs se basa en un análisis minucioso de la carga de trabajo, sus dependencias, sus impulsores de negocio (por ejemplo, la necesidad de agilidad, la reducción de costos, el cumplimiento) y las capacidades organizacionales. Este análisis profundo y estructurado en el pilar de Planificación es lo que garantiza una ejecución eficiente y alineada con los negocios en el pilar de Adopción, estableciendo una relación directa de causa y efecto: una planificación exhaustiva reduce el riesgo y maximiza los beneficios durante la migración y la modernización.

Preparación de la Organización: Roles, Equipos y Responsabilidades

La adopción de la nube a escala requiere una estructura de equipo y un modelo operativo bien definidos. Durante el pilar de Planificación, se debe decidir entre un modelo de operaciones Centralizado o uno de Gestión Compartida. En un modelo centralizado, un único equipo gestiona todas las tareas en la nube, lo que es ideal para organizaciones pequeñas o aquellas con una huella de nube reducida. Aunque simplifica la gestión, puede convertirse en un cuello de botella a medida que la adopción escala. En cambio, el modelo de gestión compartida, más común en empresas, divide las responsabilidades entre un equipo de plataforma central que define y mantiene los estándares (a través de la zona de aterrizaje) y equipos de carga de trabajo que operan de manera autónoma dentro de esos límites.

Una vez que se elige el modelo, es imperativo mapear las responsabilidades y asignar la propiedad de la gobernanza, la seguridad y las operaciones de manera temprana y clara. Esta asignación debe incluir a los propietarios primarios y de respaldo para garantizar la continuidad. Esta planificación de roles y responsabilidades en el pilar de Planificación es la capa cultural y organizativa que habilita la implementación técnica de la gobernanza en la fase de Preparación. Sin esta alineación organizacional, los controles técnicos son ineficaces o se convierten en cuellos de botella para la productividad. La herramienta (Azure Policy, Azure Blueprints) es solo tan buena como la política que la informa, y esa política es responsabilidad de un equipo. El pilar de Planificación asegura que exista este equipo y que se le asignen responsabilidades, haciendo que la implementación técnica en el pilar de Preparación sea efectiva y sostenible.

Modelos de Responsabilidad Operacional en la Nube

| Modelo Operacional | Descripción de Roles | Ideal Para | Ventajas y Desafíos |

|---|---|---|---|

| Centralizado | Un único equipo gestiona la gobernanza, seguridad y operaciones. | Startups u organizaciones con una huella de nube pequeña. | Ventajas: Simplifica la gestión, asegura la consistencia de las políticas. Desafíos: Riesgo de cuellos de botella a medida que la adopción escala. |

| Gestión Compartida (Shared Management) | Las responsabilidades se dividen entre un equipo de plataforma central (que define los estándares) y los equipos de carga de trabajo (que operan dentro de esos límites). | Organizaciones con cargas de trabajo diversas y una adopción a escala. | Ventajas: Equilibra gobernanza y agilidad. Desafíos: Requiere una asignación de responsabilidades clara y una fuerte coordinación. |

Pilar III: Preparación (Ready) - Creando la Fundación Técnica

La fase de Preparación es donde se construyen los cimientos técnicos de la adopción de la nube. Es en este pilar donde la visión estratégica y el plan organizacional se traducen en un entorno de Azure seguro, gobernado y listo para alojar cargas de trabajo: la zona de aterrizaje (landing zone).

El Rol de la Zona de Aterrizaje (Landing Zone)

Una zona de aterrizaje de Azure es un entorno preconfigurado que sigue principios de diseño clave en ocho áreas diferentes, lo que permite la migración, modernización e innovación de todas las carteras de aplicaciones a escala. La arquitectura de la zona de aterrizaje se basa en la segregación de recursos en diferentes suscripciones, diferenciando entre plataform landing zones (que proporcionan servicios compartidos como identidad y conectividad) y application landing zones (que alojan las cargas de trabajo específicas). La arquitectura conceptual de una zona de aterrizaje de Azure es modular y escalable, y lo más importante, su infraestructura es repetible, lo que permite aplicar consistentemente configuraciones y controles a cada suscripción.

Las Áreas de Diseño de la Zona de Aterrizaje

La arquitectura de una zona de aterrizaje se define por un conjunto de ocho áreas de diseño, que deben ser consideradas y evaluadas antes del despliegue. Estas áreas se dividen en dos categorías, lo que ayuda a estructurar la discusión y la toma de decisiones :

- Áreas de Diseño Ambientales:

- Azure Billing and Microsoft Entra tenant: Configuración adecuada del tenant, la inscripción y la facturación.

- Identity and Access Management: El control de acceso es el principal límite de seguridad en la nube y la base para una arquitectura segura.

- Resource Organization: Diseño de la jerarquía de grupos de gestión y suscripciones para impactar en la gobernanza y las operaciones a escala.

- Network Topology and Connectivity: La topología de red y la conectividad son un aspecto fundamental de cualquier arquitectura en la nube.

- Áreas de Diseño de Cumplimiento:

- Security: Implementación de controles y procesos para proteger el entorno en la nube.

- Management: Establecimiento de una línea de base de gestión para la visibilidad, el cumplimiento de las operaciones y la capacidad de proteger y recuperar los recursos.

- Governance: Automatización de la auditoría y la aplicación de políticas de gobernanza.

- Platform Automation and DevOps: Alineación de las mejores herramientas y plantillas para desplegar la zona de aterrizaje y sus recursos de apoyo.

- Áreas de Diseño Ambientales:

El Papel de los Aceleradores de Zona de Aterrizaje

Para agilizar el despliegue de estos entornos, el CAF proporciona aceleradores de zona de aterrizaje, que son implementaciones de referencia y plantillas de código (Bicep, Terraform) que despliegan la arquitectura conceptual y aplican configuraciones predeterminadas basadas en las mejores prácticas. Estos aceleradores no solo aceleran la implementación, sino que también garantizan la consistencia y el cumplimiento desde el inicio. Esto reduce el riesgo de “deriva de configuración” y establece un modelo de Infrastructure as Code (IaC) que es fundamental para la excelencia operacional a largo plazo. La automatización a través de estos aceleradores es la forma en que la estrategia de gobernanza y seguridad, definida en el pilar de Planificación, se traduce en una realidad técnica, asegurando que los controles estén codificados en la infraestructura desde el primer día.

Áreas de Diseño de la Zona de Aterrizaje de Azure

| Área de Diseño | Objetivo Principal | Elementos y Herramientas de Azure |

|---|---|---|

| Azure Billing and Microsoft Entra tenant | Asegurar la creación y configuración correcta del inquilino y los métodos de pago. | Enterprise Agreement, Azure Active Directory. |

| Identity and Access Management | Establecer el control de acceso a los recursos y asegurar la identidad. | Azure Role-Based Access Control (RBAC), Privileged Identity Management (PIM). |

| Resource Organization | Diseñar la estructura de suscripciones y grupos de gestión. | Management Groups, Suscripciones, Grupos de Recursos. |

| Network Topology and Connectivity | Diseñar la topología de red, incluida la conectividad híbrida. | Azure Virtual Network, Hub-Spoke, VPN Gateway, ExpressRoute. |

| Security | Implementar los controles de seguridad necesarios. | Azure Policy, Network Security Groups (NSG), Azure Firewall, Microsoft Defender for Cloud. |

| Management | Crear una línea de base para la gestión de operaciones y la visibilidad. | Azure Monitor, Log Analytics, Microsoft Cost Management. |

| Governance | Automatizar la aplicación de políticas y garantizar el cumplimiento. | Azure Policy, Azure Blueprints. |

| Platform Automation and DevOps | Habilitar el despliegue consistente y repetible de los recursos.rotección de datos. | Infrastructure as Code (Bicep, Terraform), Azure DevOps, GitHub Actions. |

Pilar IV: Adopción - La Ejecución de la Migración y la Innovación

El pilar de Adopción es la fase de ejecución donde la estrategia y la planificación se convierten en acción tangible. Aquí es donde las cargas de trabajo se migran, modernizan o se construyen desde cero en Azure, aprovechando el entorno seguro y gobernado que se estableció en la fase de Preparación.

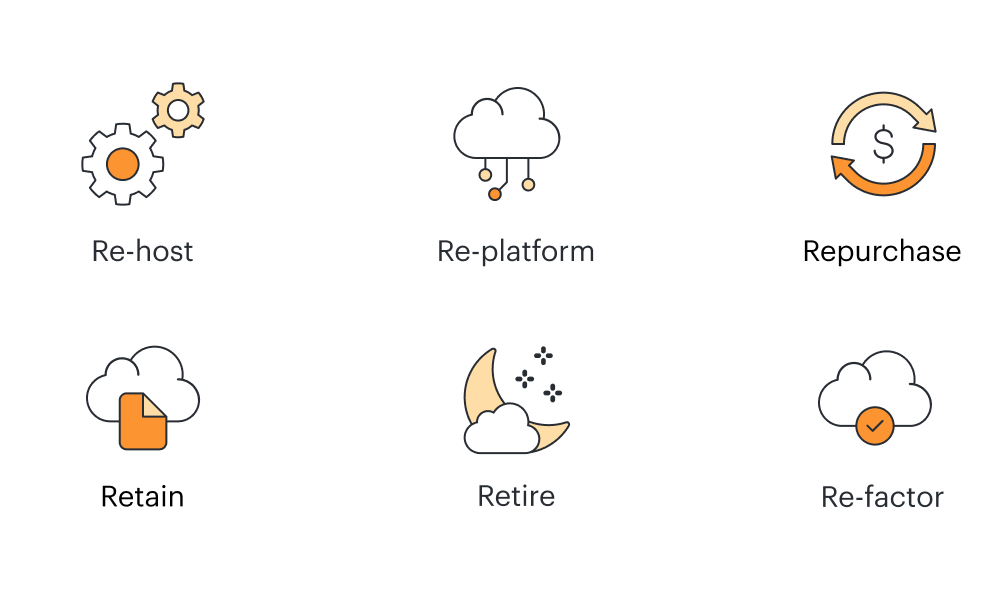

Las Estrategias de Adopción: Las 6 Rs

La elección de una estrategia de adopción es un componente crítico del pilar de Planificación, pero la ejecución de esa estrategia ocurre en el pilar de Adopción. El CAF describe seis estrategias de modernización, conocidas como las 6 Rs, que proporcionan un marco de decisión para cada carga de trabajo. La evolución de estas estrategias, desde las 5 Rs de Gartner hasta las 7 Rs de AWS, demuestra un entendimiento creciente de que la migración no es un evento único, sino un espectro de decisiones que evolucionan con la madurez en la nube. La inclusión de "Retain" (no migrar) en modelos más recientes no se considera un fracaso, sino una decisión calculada y estratégica.

- Rehost (lift and shift): Mover una aplicación a Azure sin cambios significativos en el código. Es una estrategia de bajo riesgo y costo que permite a las organizaciones familiarizarse con la nube. Es ideal para migraciones rápidas, ya que evita la complejidad de la refactorización.

- Replatform (lift, tinker, and shift): Realizar cambios mínimos en una aplicación para optimizarla para la nube, por ejemplo, moviendo una base de datos de una máquina virtual a Azure SQL Database. Este enfoque equilibra la velocidad con la optimización, permitiendo aprovechar servicios gestionados sin un rediseño completo.

- Refactor (Re-architect): Realizar cambios en el código de una aplicación sin alterar su comportamiento externo para aprovechar las capacidades nativas de la nube, como los servicios PaaS. Aunque requiere más esfuerzo, este enfoque proporciona beneficios a largo plazo en términos de escalabilidad y costos.

- Rebuild: Reconstruir una aplicación desde cero para aprovechar al máximo las capacidades nativas de la nube. Esta estrategia es la más costosa y que más tiempo consume, pero proporciona la máxima flexibilidad y un rendimiento óptimo a largo plazo.

- Repurchase: Reemplazar una aplicación con una solución de Software as a Service (SaaS) en la nube. Esta es una opción para aplicaciones comerciales que pueden ser reemplazadas por servicios de suscripción listos para usar.

- Retain: No migrar una carga de trabajo debido a factores de costo, dependencia, cumplimiento o porque no es económicamente viable. Esta es una decisión estratégica que reconoce que no todas las cargas de trabajo son adecuadas para la nube.

La elección de Refactor o Rebuild, por ejemplo, impacta directamente los pilares de Cost Optimization y Performance Efficiency del WAF, ya que estas estrategias apuntan a una mayor eficiencia inherente de las arquitecturas nativas de la nube.

Evaluación Comparativa de las 6 Rs de la Migración

| Estrategia | Descripción | Caso de Uso | Ventajas (Pros) | Desafíos (Contras) |

|---|---|---|---|---|

| Rehost | Mover la aplicación “tal cual” a Azure. | Migración rápida de cargas de trabajo heredadas. | Rápido, bajo costo inicial, ideal para una primera migración. | No aprovecha los servicios nativos, puede no optimizar los costos. |

| Replatform | Cambios mínimos para optimizar para la nube. | Migrar una base de datos de una VM a Azure SQL. | Mejora la eficiencia sin un gran esfuerzo de refactorización. | Requiere cierto esfuerzo de ingeniería, pero sin un rediseño completo |

| Refactor | Cambiar el código para aprovechar los servicios nativos de la nube. | Reemplazar microservicios en una VM con Azure Functions. | Mayor optimización, escalabilidad, y eficiencia de costos a largo plazo. | Requiere cambios significativos en el código y un esfuerzo considerable. |

| Rebuild | Reconstruir la aplicación desde cero. | Crear una nueva aplicación web moderna. | Máxima flexibilidad, rendimiento y escalabilidad. | Alto costo, consume mucho tiempo y esfuerzo. |

| Repurchase | Reemplazar la aplicación por una solución SaaS. | Reemplazar un CRM local por un servicio como Dynamics 365. | Mínimo esfuerzo de migración, se beneficia de un servicio gestionado. | Pérdida de control sobre la aplicación, posible dependencia del proveedor. |

| Retain | No migrar la carga de trabajo. | Aplicaciones con alta dependencia local o altos costos de migración. | Evita riesgos y costos innecesarios. | Mantiene la carga de la gestión local, no aprovecha los beneficios de la nube. |

Pilar V: Gobernanza y Seguridad: La Fundación para el Control Continuo

La gobernanza en la nube no debe verse como un obstáculo para la adopción, sino como un marco esencial que permite la innovación a escala de manera controlada y segura. La seguridad, a su vez, no es un pilar independiente, sino un componente integral de una gobernanza efectiva. Juntos, crean un marco de control que permite a los equipos operar con agilidad dentro de límites definidos.

La Trifecta de la Gobernanza: Azure Policy, Azure Blueprints y RBAC

Los servicios de gobernanza de Azure no son independientes, sino que forman un sistema de control unificado. Su comprensión y aplicación combinada es fundamental para un entorno bien administrado.

- Azure Role-Based Access Control (RBAC): El control de acceso basado en roles define quién (la identidad de seguridad) puede realizar qué acciones (los permisos definidos en el rol) en un alcance específico (grupo de gestión, suscripción, grupo de recursos o recurso). El foco principal de RBAC es el acceso del usuario, garantizando que solo las personas autorizadas puedan interactuar con los recursos.

- Azure Policy: Esta herramienta se enfoca en las propiedades de los recursos y en las configuraciones dentro de un alcance. Su propósito es auditar, forzar o modificar el estado de un recurso para garantizar su conformidad con las reglas de negocio. A diferencia de RBAC, que se ocupa de las acciones de los usuarios, Azure Policy se ocupa de la configuración de los recursos, como su ubicación, su SKU o la aplicación de etiquetas. Por ejemplo, una política puede denegar la creación de recursos fuera de las regiones permitidas o asegurar que todos los recursos tengan una etiqueta de facturación.

- Azure Blueprints: Esta herramienta es el orquestador que une a los otros dos servicios. Un Blueprint es un “paquete” declarativo que define un conjunto de artefactos, incluyendo asignaciones de roles (RBAC) y de políticas, plantillas de ARM y grupos de recursos, para desplegar de forma consistente y repetible un entorno gobernado. Se utiliza un Blueprint para asignar tanto RBAC como Policy de forma consistente a una suscripción, garantizando que la gobernanza se aplique desde el inicio del despliegue. El sistema de control unificado funciona de la siguiente manera: se utiliza un Blueprint para asignar de manera consistente las asignaciones de Policy y RBAC a una suscripción. Policy asegura que los recursos creados sean conformes a las reglas, y RBAC garantiza que solo las personas autorizadas puedan crearlos.

La siguiente tabla sintetiza la relación interdependiente de estas herramientas, proporcionando un modelo mental claro para el arquitecto de la nube.

La Trifecta de Gobernanza de Azure

| Herramienta | Foco | Propósito Principal | Ejemplo de Uso |

|---|---|---|---|

| Azure RBAC | Acciones del usuario en los recursos. | Controla quién puede acceder y qué puede hacer | Otorgar a un desarrollador permisos de Contributor para un grupo de recursos. |

| Azure Policy | Propiedades de los recursos/td> | Audita y fuerza configuraciones para asegurar la conformidad | Restringir la ubicación de los recursos o exigir etiquetas específicas. |

| Azure Blueprints | Orquestación de despliegues | Paquetiza y asigna consistentemente una colección de artefactos (RBAC, Policy, etc.) a una suscripción. | Desplegar una zona de aterrizaje con un conjunto de políticas y roles predefinidos. |

Aplicando Principios de Seguridad Fundamentales

Con la infraestructura desplegada, el siguiente paso es la aplicación de principios de seguridad fundamentales. El principio de seguridad fundamental más importante es el de menor privilegio (PoLP). Este principio establece que a los usuarios y aplicaciones se les debe otorgar el mínimo de permisos necesarios para completar una tarea, y nada más.

La implementación básica del PoLP se realiza a través de RBAC, asignando roles granulares con un alcance estrecho. Sin embargo, incluso con un RBAC granular, las cuentas de administrador con acceso permanente (standing access) siguen siendo un riesgo de seguridad significativo, ya que pueden ser objetivo de ataques. Aquí es donde entra en juego la gestión de identidad privilegiada (PIM) en Microsoft Entra ID. PIM es una herramienta avanzada que protege el PoLP para las cuentas privilegiadas, limitando el acceso a “Just-in-Time” (JIT). En lugar de tener permisos permanentes, los administradores deben activar sus roles privilegiados solo cuando los necesitan y por un período de tiempo limitado, con la posibilidad de requerir autenticación multifactor (MFA) o justificación. Por lo tanto, la ruta lógica para el arquitecto de la nube es: Principio (PoLP) -> Herramienta de Implementación (RBAC) -> Herramienta de Protección Avanzada (PIM).

Además de la gestión de identidad, las políticas de gobernanza deben aplicarse con una mentalidad estratégica. La guía de CAF recomienda un enfoque de “monitorizar primero“. En lugar de aplicar inmediatamente políticas con efectos restrictivos como Deny, se debe comenzar con efectos como Audit o AuditIfNotExists. Esto permite a la organización rastrear y comprender el impacto de las políticas en el entorno sin bloquear la productividad o la automatización existentes. Una vez que se comprende el riesgo, se pueden aplicar controles

más restrictivos. Finalmente, la implementación de una estrategia de etiquetado consistente es un paso práctico de gobernanza que puede ser forzado con Azure Policy. Las etiquetas proporcionan metadatos para la gestión de costos, la seguridad, la automatización y el cumplimiento.

Los pilares Gobernanza y Seguridad del CAF son la respuesta organizativa al pilar Seguridad del WAF. El WAF define el objetivo de seguridad (proteger la confidencialidad y la integridad de los datos), y el CAF proporciona las herramientas, los equipos y los procesos para lograrlo a escala empresarial. Por ejemplo, el WAF puede recomendar la protección de los datos en tránsito y en reposo. El CAF, a través del área de diseño de seguridad de la zona de aterrizaje, instruye la aplicación de políticas con Azure Policy para enforzar el cifrado de las bases de datos SQL y establece que un equipo de seguridad debe liderar la implementación de estos controles.

Pilar VI: Excelencia Operacional: Administrar, Monitorear y Proteger

Este pilar se centra en las tareas continuas y diarias que un equipo de operaciones de la nube debe llevar a cabo. La metodología RAMP (Ready, Administer, Monitor, Protect) del CAF sirve como un marco operativo para la administración y el mantenimiento de un ambiente de Azure.

Una Estrategia de Monitoreo Integral

El monitoreo en la nube va más allá de la simple comprobación de la salud de un sistema; es la fuente de datos para el análisis de costos, la detección de amenazas y el seguimiento del cumplimiento de las políticas. La distinción fundamental es entre dos tipos de datos: Métricas y Registros (Logs). Las métricas son datos numéricos ligeros y sensibles al tiempo (ej. uso de CPU), ideales para alertas en tiempo real y la identificación de patrones anormales. Los registros, por otro lado, son eventos detallados que describen acciones, errores y otros eventos del sistema, lo que los hace fundamentales para el análisis de la causa raíz (RCA) y las investigaciones de seguridad.

El CAF promueve un modelo de monitoreo con responsabilidad compartida entre los equipos centrales y los equipos de carga de trabajo. Los equipos centrales son responsables del monitoreo de servicios compartidos, la seguridad, el cumplimiento y los costos a nivel empresarial. Mientras tanto, los equipos de carga de trabajo son responsables del monitoreo de su aplicación específica, incluyendo la telemetría del código y los recursos. Esta federación es la única forma de escalar el monitoreo de manera efectiva. Los arquitectos deben diseñar una solución que proporcione una plataforma centralizada (ej. un Log Analytics Workspace) que los equipos de carga de trabajo puedan usar para sus necesidades específicas, creando un flujo de datos que alimente tanto la operación de la carga de trabajo como la seguridad y el gobierno central.

La siguiente tabla identifica las herramientas de monitoreo clave y su rol en este modelo de responsabilidad compartida.

Resumen de Herramientas de Monitoreo

| Herramienta | Propósito | Responsabilidad |

|---|---|---|

| Azure Monitor | Plataforma central para la recolección de métricas y registros del ambiente de la nube y on-premises. | Centralizada. |

| Microsoft Defender for Cloud | Proporciona protección contra amenazas, evaluaciones de vulnerabilidades y recomendaciones de seguridad a nivel empresarial. | Centralizada. |

| Microsoft Sentinel | Es una solución SIEM y SOAR nativa de la nube para el análisis de telemetría de seguridad y la automatización de respuestas a amenazas | Centralizada. |

| Microsoft Cost Management | Monitorea y gestiona el gasto en la nube a nivel empresarial. | Centralizada. |

| Application Insights | Recopila telemetría de aplicaciones para diagnosticar problemas de rendimiento, una tarea específica de los equipos de desarrollo y operación de la carga de trabajo. | Carga de trabajo. |

| Azure Resource Graph Explorer | Permite consultas para explorar y visualizar recursos en todo el estado de la nube. | Compartida. |

| Azure Policy | Audita y fuerza políticas de cumplimiento, incluyendo las de seguridad y costos. | Centralizada, con implementación por la carga de trabajo |

Planificación de la Protección y la Resiliencia

Una estrategia de gestión integral debe abordar tanto la protección de datos como la continuidad del negocio. En este contexto, es vital diferenciar entre tres servicios clave: Azure Backup, Azure Site Recovery y Azure Migrate.

La confusión entre Azure Migrate y Azure Site Recovery (ASR) revela una falta de comprensión del ciclo de vida de la carga de trabajo y el propósito de cada herramienta. Azure Migrate es una herramienta para un proyecto de un solo uso; su propósito es mover cargas de trabajo de un origen a Azure. ASR, por otro lado, es una solución de continuidad de negocio diseñada para una disciplina continua de recuperación ante desastres. No distinguir entre ellos conduce a una estrategia de recuperación ante desastres defectuosa, que impacta directamente el pilar de Fiabilidad del WAF. La fiabilidad es un objetivo, y la comprensión de la herramienta correcta para la tarea correcta (Migrate para mover, ASR para proteger la continuidad) es la forma de alcanzar ese objetivo.

- Azure Backup: Es una solución de protección de datos para la retención a largo plazo y la recuperación granular de datos o máquinas. Es ideal para escenarios en los que la meta principal es la protección de datos y la recuperación de una pérdida de datos, por ejemplo, debido a una eliminación accidental. Su propósito no es la orquestación de la recuperación ante un desastre en una región secundaria, sino el aseguramiento de los datos.

- Azure Site Recovery (ASR): Es una solución de continuidad de negocio diseñada para la recuperación ante desastres (DR). Su foco principal es la replicación continua de máquinas virtuales para minimizar los objetivos de tiempo de recuperación (RTO) y los objetivos de punto de recuperación (RPO) en caso de una interrupción a gran escala. ASR permite la orquestación del failover de aplicaciones de varios niveles con Recovery Plans, lo que permite una recuperación rápida y organizada.

- Azure Migrate: A menudo se confunde con ASR, pero su propósito es fundamentalmente diferente. Azure Migrate es un hub centralizado para la migración de un solo uso. Su propósito es mover cargas de trabajo de un origen (on-premises o de otra nube) a Azure. Aunque Azure Migrate puede usar el motor de replicación de ASR para la migración de ciertos tipos de servidores, su caso de uso es inequívocamente la migración, no la protección continua o la recuperación ante desastres. Confundir estos roles podría llevar a una estrategia de DR defectuosa o a una migración ineficiente.

| Herramienta | Propósito Principal | Caso de Uso | Modelo de Operación |

|---|---|---|---|

| Azure Backup | Protección de datos. | Recuperación granular de archivos o máquinas virtuales. | Continuo (ej. copias de seguridad diarias, semanales). |

| Azure Site Recovery (ASR) | Continuidad del negocio. | Replicación continua y failover orquestado ante un desastre a nivel de sitio. | Continuo (replicación). |

| Azure Migrate | Migración de cargas de trabajo. | Mover servidores, bases de datos y aplicaciones de un entorno de origen a Azure. | Proyecto (ej. una migración única). |

Pilar VII: El Camino a la Innovación y la Migración Futura

Una vez que la organización ha establecido una base sólida de gobernanza, seguridad y excelencia operacional, el enfoque puede cambiar de manera proactiva hacia la innovación. La gobernanza, lejos de ser un obstáculo, se convierte en un habilitador. Las políticas bien definidas y el monitoreo integral permiten a los equipos de desarrollo y aplicaciones experimentar con nuevas tecnologías (PaaS, AI, etc.) de forma segura, ya que el equipo de gobernanza mantiene visibilidad y control sobre los riesgos a través de las políticas.

La adopción exitosa del CAF establece la base técnica y operativa para que las organizaciones construyan cargas de trabajo que cumplan con los rigurosos principios del Azure Well-Architected Framework. La implementación de prácticas como el Infrastructure as Code y el modelo de producto, que se fomentan en las fases de Planificación y Preparación, son los mecanismos que permiten a los equipos lograr la excelencia operacional de manera consistente a lo largo del tiempo.

El rol del arquitecto del cloud en este entorno evoluciona de manera significativa. De ser un constructor de infraestructura estática y un solucionador de problemas reactivo, el arquitecto se convierte en un habilitador de la innovación, un custodio de la plataforma y un líder de la transformación cultural. El CAF es la guía para lograr esta transformación, no solo en la tecnología, sino en la cultura, las personas y los procesos de la organización.

Conclusiones y Recomendaciones Clave

- Alinear la Estrategia Operativa: El éxito a largo plazo depende de la adopción de un modelo operativo de “producto”, donde las soluciones se ven como activos vivos con un enfoque en la entrega de valor continua y con equipos estables que tienen propiedad de principio a fin. Este cambio de mentalidad es fundamental para lograr la excelencia operacional a escala.

- Establecer una Gobernanza Robusta: El control se logra a través de la “trifecta” de gobernanza, utilizando Blueprints para la orquestación, Policy para la conformidad de los recursos y RBAC para el control de acceso. La gobernanza no debe ser un obstáculo, sino un marco que habilita la innovación y la agilidad de los equipos.

- Priorizar la Seguridad desde la Base: El principio de menor privilegio (PoLP) es el pilar de la seguridad; RBAC es la herramienta para su implementación, y la gestión de identidad privilegiada (PIM) es la capa avanzada de protección que limita la exposición de las cuentas de administrador. Estos principios deben ser codificados en la infraestructura desde la fase de Preparación, utilizando aceleradores y plantillas, para garantizar un enfoque de Zero Trust desde el primer día.

- Adoptar un Monitoreo Holístico: La excelencia operacional depende de una estrategia de monitoreo que combine una plataforma centralizada (ej. Azure Monitor) con la responsabilidad específica de los equipos de carga de trabajo. Esta federación permite la visibilidad en toda la empresa y el análisis de problemas específicos de la aplicación.

- Utilizar las Herramientas Correctas para la Tarea Correcta: Cada herramienta en la nube tiene un propósito específico. Es fundamental no confundir los roles. Azure Migrate es para la migración de un solo uso, Azure Site Recovery es para la recuperación ante desastres continua y Azure Backup es para la protección de datos y la retención a largo plazo.

Fuentes citadas:

- Develop a Cloud Adoption Strategy – Cloud Adoption Framework

- What is Azure Governance? A complete guide for businesses – Future Processing

- Azure Policy & Azure Blueprints – Jacob McCormick

- Difference Between Azure RBAC, Azure Policy, and Azure Blueprints – K21 Academy

- Best practices for Azure RBAC – Microsoft Learn

- Azure Role-Based Access Control (RBAC) – Tutorials Dojo

- Overview of Azure Policy -Microsoft Learn

- Enforce cloud governance policies – Cloud Adoption Framework | Microsoft Learn

- Define your tagging strategy – Cloud Adoption Framework – Microsoft Learn

- Understanding Azure Blueprints: A Comprehensive Guide to Infrastructure Management

- Deploy the CAF Foundation blueprint sample – Azure Blueprints | Microsoft Learn

- Deploy CAF Migration landing zone blueprint sample – Azure Blueprints | Microsoft Learn

- Implementing Least-Privilege Administrative Models – Microsoft Learn

- The Least Privilege Policy Explained – Delinea

- Privileged Identity Management documentation – Microsoft Entra ID Governance

- Microsoft Entra ID Governance deployment guide to govern privileged identities

- Use tags to organize your Azure resources and management hierarchy – Microsoft Learn

- Azure cloud management checklist – Cloud Adoption Framework

- A complete guide to setup & configuration Azure monitoring – Pelanor

- Understanding Microsoft Defender for Cloud: Features and Best Practices

- Architecture Overview – Azure Backup | Microsoft Learn

- Back up your data to Azure with Commvault – Azure Storage | Microsoft Learn

- What Is Azure Site Recovery? A Practical Guide to your BCDR strategy in Azure

- Setting Up Azure Site Recovery: A Step-by-Step CLI Tutorial – N2W Software

- Azure Migrate FAQ – Microsoft Community

- What’s the difference between Azure Migrate and Site Recovery? | One Ops Question

- Cloud Migration Strategies: The 6 Rs of Cloud Migration| Lucidchart Blog

- The 6 Rs of application modernization – App Modernization Guidance | Microsoft Learn

¿Estás listo para llevar tu infraestructura de Azure al siguiente nivel?

El paso del despliegue a la excelencia operacional requiere una estrategia clara, una gobernanza robusta y una gestión proactiva. En CSCloudSolutions, nuestro equipo de expertos te guiará para transformar tu entorno de una simple colección de recursos a una plataforma dinámica que impulsa la innovación y el crecimiento de tu negocio.

Desde la implementación de la trifecta de gobernanza de Azure (Policy, Blueprints y RBAC) hasta la optimización de tus operaciones diarias, te ayudamos a construir una base segura y escalable que no solo resiste riesgos, sino que también permite la adopción de nuevas tecnologías como PaaS e IA.

¡Contáctanos hoy mismo para una consulta gratuita! Traza el camino hacia una infraestructura que no solo funciona, sino que prospera.